Après Kaspersky et sa découverte du malware Careto, c’est à GData de nous annoncer par l’intermédiaire d’un “red paper” la découverte d’Uroburos, le malware le plus “sophistiqué qu’ils n’aient jamais rencontré”.

Encore une fois, nous avons affaire à un malware présumé gouvernemental pour les raisons suivantes :

- Complexité et sophistication du code : on va finir par penser que le crime organisé n’est composé que d’abrutis finis.

- Choix des cibles : Uroburos n’infecte pas tout ce qui bouge, mais semble se concentrer sur certaines grandes entreprises et des institutions gouvernementales.

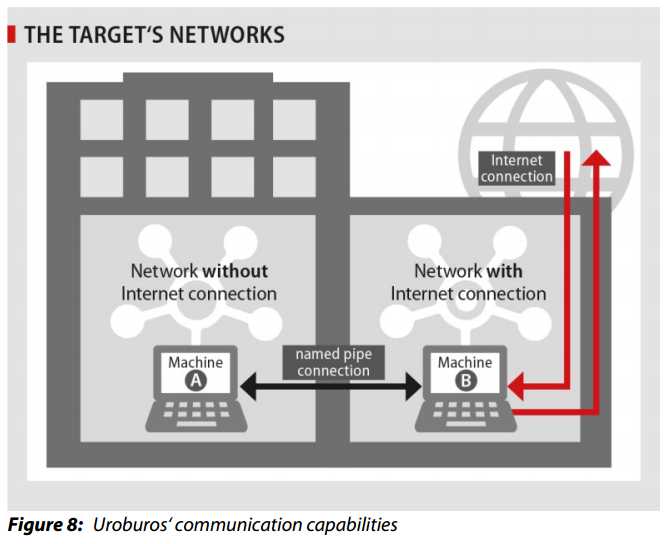

- Gestion des systèmes non connectés à Internet : Le malware est suffisamment malin pour se servir des postes connectés à internet du même réseau comme point relais local à l’exfiltration des données d’un poste à première vue coupé du web.

La partie exfiltration est d’ailleurs assez mignonne, elle ne se satisfait pas de tenter de sortir les données à coup de requête HTTP comme on le voit souvent, mais gère également la fuite par email et… via le protocole ICMP.

Si vous ne voyez pas ce que c’est, vous connaissez sûrement au moins la commande Ping, qui l’utilise. Ce protocole est généralement autorisé et peu surveillé, car présumé inoffensif. Il est même souvent activement utilisé par les administrateurs système dans leur travail quotidien.

Cette fois-ci les indices récoltés semblent converger vers une source russe :

- Les commentaires du code sont en russe : si le malware est véritablement à l’initiative d’un gouvernement, je me dis que ne pas utiliser la langue natale est une des premières choses auxquels ils penseront pour brouiller les pistes. J’ai hâte de voir la découverte du premier malware commenté en Esperanto pour troller un peu !

- La réinfection, tu éviteras : le malware n’infecte pas les postes de travail déjà infecté par un vieux malware datant de 2008 du nom Agent.BTZ, dont l’origine supposée est également la Russie.

Même si le malware semble plus “jeune” que Careto, GData pense qu’il date au moins de 2011. On peut bien sûr rester sceptique lorsque l’on sait que la preuve annoncée n’est que la date de compilation d’un driver utilisé par le malware. J’aurai préféré l’horodatage de logs relatant l’activité de la bête en question.

Je suis à peu près sûr que l’on peut maquiller ce genre de métadonnées. À quand le malware “retour vers le futur” antidaté au 21 octobre 2015 ?

Quoi qu’il en soit, toutes ces découvertes nous rappellent à quel point l’antivirus n’est efficace que sur les attaques déjà identifiées. Ce n’est pas parce qu’il ne dit rien que votre système d’information est dépourvu d’infection.

Vu comme un incontournable, l’antivirus n’est que la première pierre à l’édifice de votre stratégie sécurité, et des entreprises comme FireEye se feront une joie de vous vendre des solutions plus “proactives” à base de sandboxing. Ces produits sont à la mode et sont sûrement très efficaces dans leur domaine, je continue de penser cependant que rien ne vaut une bonne supervision de son système d’information par quelques experts en sécurité. Bientôt un dossier sur les SoC au Comptoir Sécu ?