Careto, parfois traduit « The mask » est le nouveau buzz du moment de la sphère sécurité. Derrière ce nom se cache le malware « le plus sophistiqué jamais rencontré » selon Kaspersky. Il serait selon eux la création d’une entité étatique et non du grand banditisme tellement celui-ci est méthodique et complet.

Commençons par rappeler que ce malware exploitait une vulnérabilité (patchée depuis plusieurs années) présente dans les produits… Kaspersky. Il serait difficile pour eux d’avouer s’être fait trouer par un groupe de débutants. Néanmoins, il faut avouer que plusieurs indices vont dans leur sens.

Un malware omniprésent

le malware était capable d’opérer sur Windows, MacOS X et Linux. Il est même suspecté d’opérer dans le monde mobile, le serveur de commande semblant afficher un support pour iOS et Android. Il est déjà rare de voir des virus multi-plateformes Windows/MacOS X. Si la théorie des variantes mobiles se vérifie, on est sur du très très beau malware !

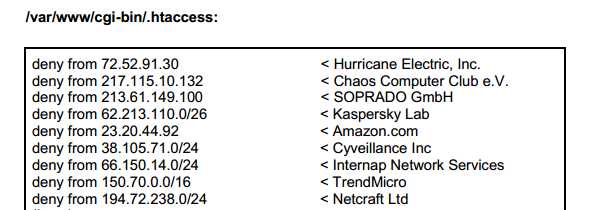

Un serveur de Command & Control très discret

Les serveurs de contrôle cherchaient tant bien que mal à être inaccessible des chercheurs en sécurité des SI. Cela n’a pas suffit pour arrêter Kaspersky Lab qui a pu décortiquer l’un d’entre eux. Cependant les serveurs ont été effacés dès que les attaquants se sont rendu compte que Kaspersky les analysait en janvier dernier. Il n’y a pas autres raisons probantes étant donné que le malware était actif depuis au moins 5 ans selon les analyses.

Utilisation du Spear Phishing

Toujours dans le domaine de la discrétion, le malware infectait des cibles bien précises par « spear phishing ». Pour rappel le spear phishing, ou harponnage est du phishing ciblé.

Le mail est construit spécifiquement pour la cible, avec des informations qui la mettent en confiance. Les mails analysés contenaient des liens imitant les sites de presses tels que The Guardian. Les exploits n’étaient chargés que lorsque l’on visitait des URL bien précises, non indexées, du site pirate.

Une fois l’exploit réalisé, l’utilisateur était redirigé vers le site légitime, comme si de rien n’était. Vous aussi ça vous rappelle la méthodologie FoxAcid de la NSA ?

Des cibles bien précises

Arrêtons-nous un instant sur les cibles. Nous ne sommes pas ici dans « l’argent facile » ou des e-commerces ou des banques en lignes sont visés. Les cibles privilégiées sont :

- Des institutions gouvernementales et diplomatiques

- Des Ambassades

- Des professionnels de l’énergie, du gaz et du pétrole

- Des compagnies privées

- Des institutions de recherche

- Des sociétés privées d’investissements

- Des activistes

Nous sommes dans de l’espionnage industriel, étatique, et de la surveillance de populations pouvant troubler l’ordre public (activistes).

Du 0-day made in France

Dernier détail amusant, Careto exploite une vulnérabilité Chrome découverte par… Vupen. Vous savez, la vulnérabilité découverte pendant le concours Pwn2Own, celle où le président Chaouki Bekrar a refusé les 60 000 dollars de récompense, préférant ne pas divulguer les détails techniques à Google pour les revendre à ses clients.

Ce n’est pas étonnant quand on sait que le simple droit de consulter les vulnérabilités VUPEN disponibles se monnaye plus de 100 000 $ par an, et qu’il faudra cracher au bassinet au moins autant pour acheter notre vulnérabilité favorite.

Pour aller plus loin

Vous trouverez tous les détails dans le PDF publié par Kaspersky. Pour ceux qui veulent la version courte, cette FAQ devrait vous suffire

Une chose est sûre, les malwares sont des logiciels fascinants, redoublant d’inventivité pour ne pas être détecté par la sécurité périmétrique et les antivirus. Il existe une grande quantité de sous catégories, chacune avec un objectif ou un mode de propagation diffèrent. Citons trojans, vers, virus, adwares… Le sujet est vaste, très vaste. Ne soyez pas étonné de voir un dossier sur le sujet dans un futur épisode du comptoir !